Conteúdo organizado por Renato Cividini Matthiesen em 2022 do livro E-commerce: conceitos, implementação e gestão, publicado em 2016 pela Editora InterSaberes.

Segurança digital

Se você tem 100% de um negócio que não funciona, possui 100% de nada”.

Joe Tsai é citado em Clark (2019, p. 277).

A utilização de sistemas distribuídos de informações para suporte à realização de transações de e-business remete na atualidade importantes desafios à segurança, levanta questões éticas exige atenção especial dos profissionais envolvidos com a gestão dos sistemas de informação e das organizações de forma geral. O´Brien e Marakas (2012) nos ensinam que uma das principais características dos dados eletrônicos é a imaterialidade, o que reflete em uma certa fragilidade, considerando que informações podem ser geradas em um local geográfico interconectado por redes de computadores e utilizadas em outro, separando virtualmente seus responsáveis. Stefano e Zattar (2016, p. 96) nos lembra que “a Internet trouxe um boom para o mercado global, proporcionando aos usuários acesso a bens e serviços”.

Os dados de um sistema de informação passaram a ser armazenados através de operações informatizadas e uma nova área de estudo e desenvolvimento acabou por ser intensificada para desenvolver sistemas que pudessem garantir a segurança tanto no armazenamento como na transmissão destes dados. Perceba, caro leitor, que enquanto há desenvolvimento constante de novos sistemas e técnicas para proteção e dados digitais, temos também pessoas mal-intencionadas que buscam constantemente burlar estes sistemas. A atenção para com os dados e os sistemas de informação nunca foi tão importante.

Stefano e Zattar (2016) relatam algumas possibilidades proporcionadas pela Internet que fazem com que este ambiente seja um espaço atraente para pessoas mal-intencionadas: atividades criminosas, espionagens industriais e políticas, vingança, sabotagem, vandalismo, ameaças e ataques a sistemas digitais.

Kurose e Ross (2013) sustentam que os conceitos referentes aos requisitos dos sistemas de informação relacionados à segurança são baseados em três componentes básicos:

Stefano e Zattar (2016) acrescenta dois outros componentes como requisitos de segurança em sistemas digitais:

A segurança da informação é um tema muito importante na atualidade para as organizações, como bancos, departamentos públicos dentre as organizações de todas as naturezas, pois grande parte delas operacionalizam e gerenciam seus dados como ativos dentro de ambientes digitais.

Conheça o site Cert.br – Centro de Estudos, resposta e tratamento de incidentes de segurança no brasil. Trata-se de um ambiente com um rico volume de informações sobre segurança da informação vinculado ao Grupo de Resposta a Incidentes de Segurança (CSIRT), mantido pelo Nic.br do Comitê Gestor da Internet no Brasil.

Figura 1 – Site do Cert.br

Fonte: CERT (2022)

Link 1: em: https://bit.ly/3z44rQO. Acesso em: 4 jun. 2022.

O cibercrime é considerado por Stefano e Zattar (2016) um problema para as organizações e os consumidores de produtos e serviços em ambientes digitais. De forma geral, nenhum sistema de informação pode ser considerado seguro totalmente. De acordo com Tanenbaum (2011), a maior parte dos problemas de segurança é causada de forma proposital, por pessoas mal intencionadas, que tentam obter algum benefício, chamar a atenção ou mesmo prejudicar alguém.

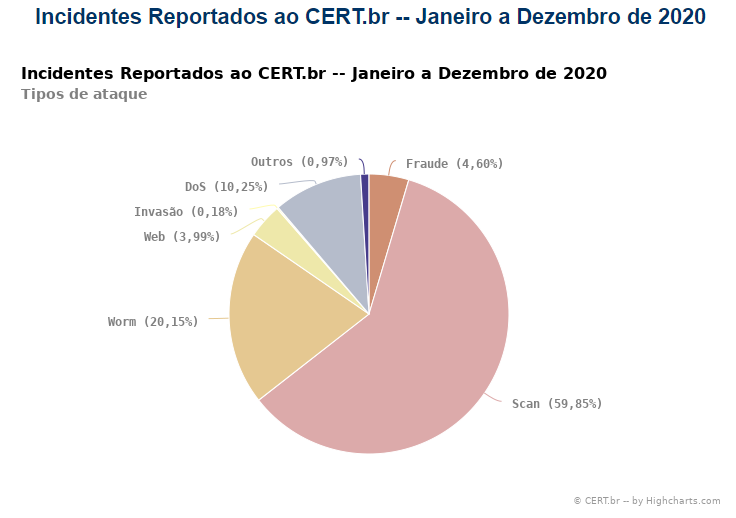

O´Brien e Marakas (2012) observam que o cibercrime está se tornando um grande negócio na internet. Criminosos estão utilizando diversas estratégias, de furtar a propriedade intelectual e cometer fraudes até́ lançar vírus e cometer atos de terrorismo cibernético. De acordo com dados do CERT (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil), os principais ataques relatados em 2020 foram:

Figura 2 – Principais incidentes relatados ao CERT em 2020

Fonte: CERT. Acesso em: 4 jul. 2022.

Para prover a chamada cibersegurança, ou segurança em ambientes digitais é necessário desenvolver uma política de segurança dentro das organizações que incorpore aplicações, informação, redes de computadores, sistemas operacionais, criptografia e dados, controle de acesso, plano de recuperação de desastres e sobretudo educação de usuários. Grande parte dos problemas de segurança em sistemas digitais estão relacionados a questões não técnicas, e sim de comportamento do usuário. Para Hoelz (2015), uma política de segurança deve assegurar que somente pessoas autorizadas possam acessar os documentos protegidos e considerar os diversos níveis de segurança, desde física, para proteção a incêndios, até a segurança de sistemas inteligentes via monitoramento de sistemas de detecção à intrusão.

De acordo com dados apresentados pela Fortinet citados em Rolfini (2020), no primeiro trimestre de 2020, foram relatados mais de 1,6 bilhão de ataques cibernéticos no Brasil. Veja, caro leitor, que uma ameaça relaciona-se à possibilidade de violação da segurança quando há alguma circunstância, capacidade, ação ou evento que pode quebrar a segurança e causar danos. Já o termo ataque representa a uma ação efetiva contra a segurança do sistema, derivada de uma ameaça. Ataques podem ser classificados como passivos e ativos. Um ataque passivo busca descobrir informações dentro de um sistema de informação, mas não afeta os seus recursos. Um ataque ativo altera recursos do sistema de informação e impacta rede de computadores com a captura ou frade de seus dados.

Moraes (2010) apresenta a seguinte classificação dos tipos de ataques:

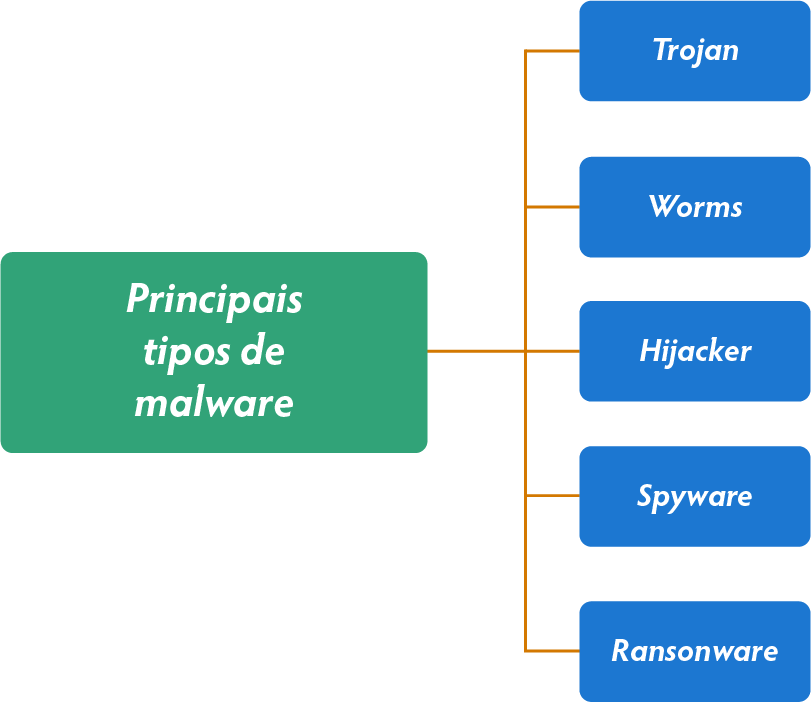

Os vírus de computador, assim como os cavalos de tróia, worms, hijackers, spywares, ransomwares e demais programas maliciosos, são denominados malwares. A figura 3 apresenta a seguir quais são os principais tipos de malware.

Figura 3 – Principais tipos de malwares

Fonte: elaborado pelo autor

Explicando:

No site do Cert.br, há um volume grande de cartilhas e apresentações pré-formatadas que podem ser utilizadas para orientações e treinamentos sobre segurança digital.

Acesse os fascículos sobre segurança para internet para comércio eletrônico e faça uso de seu conteúdo em suas atividades profissionais.

Link: https://bit.ly/3POsb2h. Acesso em: 3 jul. 2022

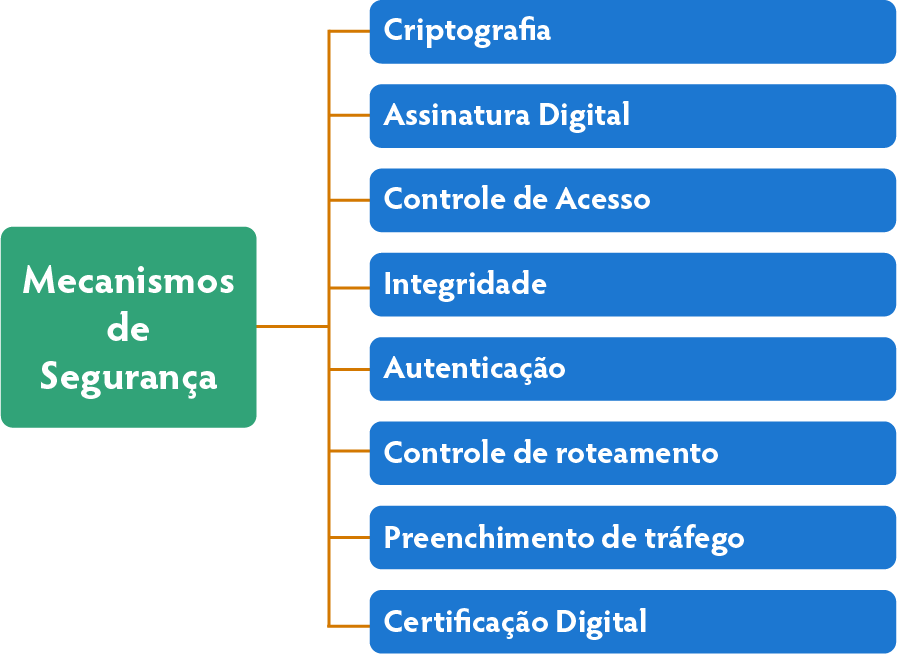

Os mecanismos de segurança digital apresentados por Stallings (2015) são implementados via protocolos em redes de computadores, hardware ou software (ou uma combinação de hardware e software com os protocolos de rede), e estão classificados conforme a seguir e representados conforme a seguir:

Figura 4 – Mecanismos de segurança digital

Fonte: adaptado de Stallings (2015)

No ambiente digital, composto por sistemas distribuídos de informação e inúmeras aplicações de negócios eletrônicos, existem mecanismos gerais e técnicas recomendadas pelo uso simplificado para segurança e proteção de sistemas, como: uso de antivírus, navegação privada em sistemas web e proteção de dados por meio de criptografia, uso de firewalls e sistemas de detecção de intrusão além de legislação para suporte e proteção de usuários e seus dados.

Em 2018 foi promulgada a Lei nº 13.709, de 14 de agosto de 2018, também chamada de Lei Geral de Proteção de Dados Pessoais (LGPD). A Lei tem 65 artigos e foi alterada pela Medida Provisória 869/2018 e pela Lei nº 13.853/2019.Conforme apresentado no texto da LGPD (BRASIL, 2018, p. 1):

Art. 1º. Esta Lei dispõe sobre o tratamento de dados pessoais, inclusive nos meios digitais, por pessoa natural ou por pessoa jurídica de direito público ou privado, com o objetivo de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural.Parágrafo único. As normas gerais contidas nesta lei são de interesse nacional e devem ser observadas pela união, estados, distrito federal e municípios. (Incluído pela Lei nº 13.853, de 2019).Art. 2º. A disciplina da proteção de dados pessoais tem como fundamentos:I - o respeito à privacidade;II - a autodeterminação informativa;III - a liberdade de expressão, de informação, de comunicação e de opinião;IV - a inviolabilidade da intimidade, da honra e da imagem;V - o desenvolvimento econômico e tecnológico e a inovação;VI - a livre iniciativa, a livre concorrência e a defesa do consumidor; eVII - os direitos humanos, o livre desenvolvimento da personalidade, a dignidade e o exercício da cidadania pelas pessoas naturais.

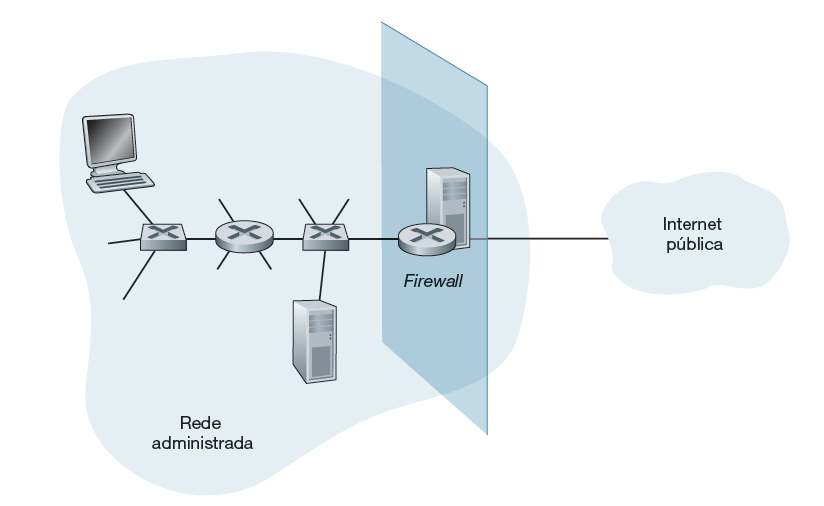

Para finalizar, um dispositivo muito importante para desenvolvimento de um sistema com segurança digital é o firewall. De acordo com Kurose e Ross (2013), o firewall é uma combinação de hardware e software que isola a rede interna de uma organização, da Internet em geral, permitindo que alguns pacotes passem e bloqueando outros. Já Machado (2014) define um firewall como um mecanismo de segurança representado por um hardware ou software, que implementa um conjunto de regras ou instruções, para analisar o tráfego de rede e determinar quais operações de transmissão ou recepção de dados são permitidas. Um sistema de firewall permite estabelecer políticas de segurança em uma rede de computadores e assim fazer um filtro quando na transmissão e recepção de dados em um sistema em rede.

Figura 5 – Representação de operação de um firewall

Fonte: Kurose e Ross (2013, p. 539).

Nesta aula, você pode verificar questões referentes à segurança digital, também chamada de cibersegurança, que também é aplicada ao e-commerce. Viu que um sistema de informação é baseado em alguns critérios de segurança: confidencialidade, integridade, disponibilidade, não repúdio, autenticação e chaves de gerenciamento. Conheceu algumas vulnerabilidades em sistemas eletrônicos: scan, worm, DoS, fraude, aplicações na Web e invasão. Percebeu também que estas vulnerabilidades podem dar condições para que existam ataques, entre eles: ataques de senhas, ataques a dispositivos de rede, ataques de privilégios, ataques de DoS (Denial of Service), ataques no nível de aplicação, Buffer overflow e Backdoor. Por fim, conheceu alguns recursos para minimizar, mitigar ou evitar problemas de segurança em ambientes digitais: criptografia, assinatura digital, controle de acesso, integridade, autenticação, controle de roteamento, preenchimento de tráfego, certificação e uso de firewalls.

Referências

Bibliográficas

Brasil (2018). Lei nº 13.709, de 14 de agosto de 2018 – Lei Geral de Proteção de Dados, 2018. Disponível em: <https://bit.ly/2LIYwGr>. Acesso em: 04 jul. 2022.

Clark, Duncan (2019). Alibaba, a gigante do comércio eletrônico: o império construído por Jack Ma, 1. ed. Rio de Janeiro: BestSeller.

Hoelz, J. C (2015). Sistemas de informações gerenciais em RH. São Paulo: Pearson.

Kurose, J. F.; Ross, K. W (2013). Redes de computadores e a internet: uma abordagem top-down. 6. ed. São Paulo: Pearson Education do Brasil.

Moraes, A. F (2010). Segurança em redes fundamentais. São Paulo: Érica.O'Brien, J. A.; Marakas, G. M (2012). Administração de sistemas de informação. 15. ed. Porto Alegre: AMGH.

Rolfini, F (2020). Brasil teve mais de 1,6 bilhão de ataques cibernéticos em três meses. Olhar digital. Disponível em: <https://bit.ly/3z0vvQX>. Acesso em: 4 jul. 2022.

Stallings, W (2015). Criptografia e segurança de redes: princípios e práticas. 6. ed. São Paulo: Pearson Educacional do Brasil.

Stefano, Nara.; Zattar, Izabel Cristina (2016). E-commerce: conceitos, implementação e gestão. Curitiba: Editora InterSaberes.

Tanenbaum, A. S (2011). Redes de computadores. 5. ed. São Paulo: Pearson Prentice Hall.